Contenuto

- Introduzione: Oltre le App Visibili, il Mondo Nascosto dello Spionaggio Digitale

- Sezione 1: Anatomia di un’App Spia: Dove si Trovano le Applicazioni Nascoste, Come Funzionano e Come si Diffondono

- Sezione 2: Il Tuo Telefono Ti Sta Mandando dei Segnali? Dove si Trovano le Applicazioni Nascoste e Come Riconoscere un’Infezione

- Sezione 3: Dove si Trovano le Applicazioni Nascoste e la Guida alla Rimozione: Dalle Soluzioni Fai-da-Te all’Intervento Professionale

- Sezione 4: Quando il Fai-da-Te non Basta: La Bonifica Forense del Cellulare

- Sezione 5: Il Quadro Normativo in Italia: Legalità, Privacy e Conseguenze

- Conclusione su Dove si Trovano le Applicazioni Nascoste: Adottare una Mentalità “Zero Trust” per la Sicurezza Mobile

- Autore

Introduzione: Oltre le App Visibili, il Mondo Nascosto dello Spionaggio Digitale

Dove si trovano le applicazioni nascoste? La schermata principale del nostro smartphone, con la sua griglia ordinata di icone, rappresenta solo la superficie visibile di un ecosistema digitale immensamente complesso. Al di sotto di questa interfaccia familiare si cela un mondo di processi, servizi e, in alcuni casi, applicazioni nascoste progettate per operare all’insaputa dell’utente. Questa realtà alimenta una crescente e giustificata ansia collettiva riguardo alla privacy, in un’era dominata da un’economia basata sui dati e da minacce informatiche sempre più sofisticate. Tra queste, le cosiddette “app spia” o “stalkerware” rappresentano una delle violazioni più intime e pericolose della nostra sfera personale.

Per comprendere la portata del fenomeno, è essenziale partire dai dati. A livello globale, nel 2023, quasi 31.000 persone sono state direttamente colpite da stalkerware, un software di sorveglianza clandestino. Questo dato segna un preoccupante aumento di quasi il 6% rispetto all’anno precedente, invertendo una tendenza alla diminuzione e confermando che lo stalking digitale è un problema attuale e in espansione. La percezione della minaccia è ancora più diffusa: un’indagine ha rivelato che il 40% delle persone a livello mondiale ha subito stalking o sospetta di esserne stata vittima. Anche l’Italia non è immune a questa tendenza; il 27% degli utenti italiani ha dichiarato di aver vissuto un’esperienza simile. Questo quadro di vulnerabilità è ulteriormente confermato dal fatto che l’Italia si posiziona come il secondo paese più colpito da attacchi ransomware nell’Unione Europea, un indicatore della fragilità generale dell’ecosistema digitale nazionale.

È fondamentale tracciare una linea di demarcazione netta e inequivocabile tra le applicazioni di monitoraggio legittime e lo stalkerware illegale. Software di controllo parentale o app antifurto sono strumenti legittimi che operano con la trasparenza e il consenso dell’utente (o del tutore legale, nel caso di un minore). Al contrario, un’app spia o stalkerware è progettata specificamente per essere installata segretamente, nascondere la propria presenza e operare in background per spiare l’attività del proprietario del dispositivo. Questa distinzione basata sul consenso non è solo tecnica, ma costituisce il fulcro della valutazione legale ed etica.

Le statistiche, tuttavia, rivelano una tendenza ancora più profonda e allarmante: una progressiva normalizzazione della sorveglianza nelle relazioni interpersonali. Il fatto che il 12% degli intervistati ammetta di aver installato app di monitoraggio sul telefono del proprio partner è già di per sé un dato significativo. Ma è la diminuzione della disapprovazione sociale per il monitoraggio non consensuale, passata dal 70% nel 2021 a solo il 54% nel 2024 , a segnalare un pericoloso slittamento culturale. Il problema, quindi, non risiede unicamente nell’esistenza di una tecnologia invasiva, ma nella crescente accettazione del suo utilizzo come strumento per gestire le relazioni. Questa normalizzazione erode le fondamenta della fiducia e del diritto alla privacy, pilastri essenziali non solo per relazioni sane, ma per una società libera e democratica.

Sezione 1: Anatomia di un’App Spia: Dove si Trovano le Applicazioni Nascoste, Come Funzionano e Come si Diffondono

Un moderno software spia cellulare è uno strumento di sorveglianza totale, capace di esfiltrare quasi ogni aspetto della vita digitale e fisica di una persona. Le sue capacità vanno ben oltre la semplice lettura dei messaggi, trasformando lo smartphone in un dispositivo di spionaggio attivo 24 ore su 24.

Capacità di Sorveglianza Totale

L’arsenale a disposizione di chi utilizza queste applicazioni è vasto e pervasivo:

- Dati e Comunicazioni: Lo spyware può intercettare e copiare SMS, email, la cronologia completa delle chiamate, l’intera rubrica dei contatti e gli eventi del calendario. È in grado di accedere e registrare le conversazioni che avvengono su popolari app di messaggistica come WhatsApp, Facebook Messenger e Telegram.

- Sorveglianza Ambientale: Una delle funzionalità più inquietanti è la capacità di attivare da remoto il microfono e la fotocamera del dispositivo. Questo permette di ascoltare conversazioni ambientali e scattare foto o registrare video all’insaputa della vittima, trasformando il telefono in una vera e propria microspia.

- Tracciamento e Dati Sensibili: Il software può tracciare la posizione del dispositivo in tempo reale tramite GPS, accedere alla cronologia di navigazione web, estrarre tutte le foto e i video salvati nella galleria e persino rubare dati sensibili come le password delle reti Wi-Fi a cui il telefono si connette.

Dove si Trovano le Applicazioni Nascoste e i Vettori di Infezione: Dal Contatto Fisico all’Attacco Invisibile

I metodi utilizzati per installare un’app spia variano in complessità, ma tutti mirano a compromettere il dispositivo della vittima.

- Accesso Fisico (Il Metodo dello Stalker): Questo è il vettore di infezione più comune per lo stalkerware utilizzato in contesti di abuso domestico. L’aggressore necessita di avere accesso fisico al dispositivo sbloccato, anche solo per pochi minuti, per poter scaricare e installare manualmente il software spia. Questo metodo evidenzia l’importanza critica di utilizzare codici di sblocco sicuri e di non lasciare mai il proprio smartphone incustodito.

- Ingegneria Sociale e Phishing: In questo scenario, la vittima viene indotta con l’inganno a installare il malware. Ciò può avvenire attraverso campagne di spear-phishing, ovvero email o SMS personalizzati contenenti link malevoli che, una volta cliccati, avviano il download dello spyware. Altri metodi includono il download di app da store non ufficiali o la diffusione di app che si mascherano da utility legittime. L’evoluzione dell’intelligenza artificiale sta rendendo queste truffe sempre più sofisticate e credibili, aumentando il rischio per gli utenti meno esperti.

- Caso Studio – Exodus (Lo Spyware di Stato Diventato Pubblico): Il caso italiano di Exodus è un esempio emblematico di come le minacce possano eludere persino i controlli di sicurezza degli store ufficiali. Sviluppato come “captatore informatico” per le intercettazioni legali, Exodus agiva in due fasi: “Exodus 1” identificava il dispositivo target, mentre “Exodus 2” installava il vero e proprio payload di sorveglianza. A causa di gravi falle nella sua gestione, questo potente strumento è stato distribuito attraverso il Google Play Store, nascosto all’interno di applicazioni apparentemente innocue (come app per la gestione di offerte telefoniche). Ciò ha portato all’infezione di centinaia, forse migliaia, di cittadini italiani completamente estranei a qualsiasi indagine penale. Il caso Exodus dimostra che affidarsi unicamente agli store ufficiali non è una garanzia di sicurezza assoluta e che gli strumenti di sorveglianza statale, se non gestiti con controlli ferrei, possono trasformarsi in armi di sorveglianza di massa.

- Caso Studio – Pegasus (L’Apice dello Spionaggio “Zero-Click”): Pegasus, sviluppato dall’azienda israeliana NSO Group e venduto esclusivamente a governi, rappresenta il vertice della tecnologia di spionaggio mobile. La sua caratteristica più temibile è la capacità di infettare un dispositivo tramite un attacco “zero-click“, che non richiede alcuna interazione da parte della vittima. Pegasus sfrutta vulnerabilità “zero-day” — falle di sicurezza sconosciute persino ai produttori del software — in applicazioni di uso comune come iMessage di Apple o WhatsApp. In passato, una semplice chiamata persa su WhatsApp era sufficiente per installare il malware e ottenere il controllo completo del dispositivo. Una volta a bordo, Pegasus ottiene i privilegi di amministratore (“root”), diventando invisibile e inarrestabile, trasformando di fatto il telefono in una spia al servizio dell’aggressore.

L’analisi di questi casi rivela una tendenza estremamente preoccupante: la linea di demarcazione tra lo spyware di livello statale e lo stalkerware commerciale si sta assottigliando pericolosamente. Le tecniche un tempo riservate alle agenzie di intelligence, come l’uso di exploit complessi o la distribuzione tramite piattaforme fidate, stanno progressivamente “filtrando” nel mercato commerciale. Il caso Exodus è l’esempio perfetto di questa convergenza: uno strumento governativo che, a causa di una gestione negligente, è diventato accessibile al pubblico, trasformando un mezzo di indagine mirata in un potenziale strumento di sorveglianza massiva, come avvertito dallo stesso Garante della Privacy. Il rischio, quindi, non è più limitato all’azione di un singolo individuo malintenzionato, ma si estende alla possibilità che strumenti di enorme potenza, sviluppati per la sicurezza nazionale, possano armare attori senza scrupoli, creando un ecosistema di sorveglianza pervasivo e fuori controllo.

Sezione 2: Il Tuo Telefono Ti Sta Mandando dei Segnali? Dove si Trovano le Applicazioni Nascoste e Come Riconoscere un’Infezione

Un’applicazione spia, per sua natura, è progettata per essere invisibile. Tuttavia, la sua attività costante in background lascia delle tracce e genera una serie di sintomi anomali nel comportamento del dispositivo. Imparare a riconoscere questi segnali è il primo passo per diagnosticare un’infezione.

Dove si Trovano le Applicazioni Nascoste ed i Sintomi Comportamentali del Dispositivo

Una checklist dei campanelli d’allarme più comuni include:

- Consumo Anomalo della Batteria: Un’app spia è costantemente al lavoro: registra audio, traccia la posizione GPS, cattura screenshot e trasmette grandi quantità di dati. Tutta questa attività richiede un’enorme quantità di energia, causando un calo drastico e inspiegabile della durata della batteria.

- Surriscaldamento Inspiegabile: L’intensa e continua attività del processore (CPU) e dei moduli di trasmissione (Wi-Fi, 4G/5G) genera calore. Se il telefono si surriscalda notevolmente anche quando non è in uso o non è in carica, potrebbe essere un segnale di processi nascosti in esecuzione.

- Picchi di Traffico Dati: L’invio di foto, video, registrazioni audio e log di attività a un server remoto consuma una quantità significativa di dati. Un aumento inspiegabile del consumo di dati mobili o Wi-Fi, visibile nelle impostazioni del telefono o sulla bolletta, è un forte indicatore di esfiltrazione di informazioni.

- Rallentamenti e Comportamenti Anomali: L’esecuzione di un software spia in background sottrae risorse preziose come RAM e potenza di calcolo al sistema operativo e alle altre app. Questo può tradursi in un rallentamento generale del dispositivo, crash improvvisi delle applicazioni, e riavvii o spegnimenti inaspettati.

- Rumori Strani Durante le Chiamate: Sebbene sia un sintomo meno comune con la tecnologia moderna e più associato alle intercettazioni di linee fisse, la presenza di fruscii, echi o altri rumori di fondo durante le telefonate potrebbe, in rari casi, indicare un’interferenza causata da un software che sta tentando di registrare la chiamata.

Dove si Trovano le Applicazioni Nascoste? Guida Pratica all’Ispezione Manuale (Android e iOS)

Se si sospetta un’infezione, è possibile condurre un’ispezione manuale del dispositivo per vedere dove si trovano le applicazioni nascoste e cercare prove concrete.

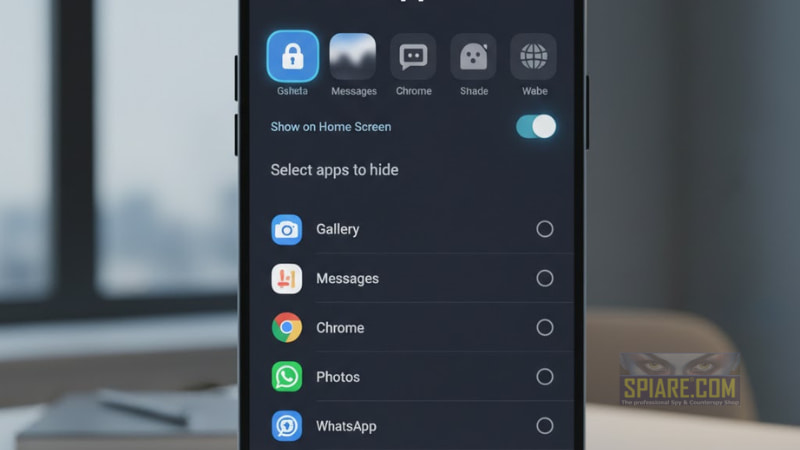

- Analisi delle App Installate: Accedere all’elenco completo delle applicazioni installate (su Android:

Impostazioni > App > Mostra tutte le app; su iOS:Impostazioni > Generali > Spazio iPhone). Scorrere attentamente l’elenco alla ricerca di app sconosciute, con nomi sospetti (es. “Monitor”, “Sync”) o che non si ricorda di aver installato personalmente.

- Verifica delle Autorizzazioni (Il Punto Chiave): Questo è uno dei controlli più importanti. Analizzare i permessi concessi a ciascuna applicazione (su Android:

Impostazioni > Sicurezza e privacy > Gestione autorizzazioni; su iOS:Impostazioni > Privacy e sicurezza). Prestare massima attenzione alle app che hanno accesso a permessi “ad alto rischio” come microfono, fotocamera, posizione, contatti e, soprattutto, ai “Servizi di accessibilità” su Android, che possono concedere un controllo quasi totale del dispositivo. Un’app che si presenta come una semplice calcolatrice non dovrebbe mai richiedere l’accesso al microfono o ai contatti. - Controllo dell’Uso dei Dati e della Batteria: Sia Android che iOS forniscono statistiche dettagliate sul consumo di batteria e dati per ogni applicazione. Controllare queste sezioni (

Impostazioni > BatteriaeImpostazioni > Rete mobile) per identificare quali app stanno consumando più risorse. Se un’app sconosciuta o sospetta compare in cima a queste liste, è un forte indizio di attività malevola. - Modalità Sicura (Safe Mode): Riavviare il telefono in modalità sicura (la procedura varia a seconda del modello) disabilita temporaneamente tutte le applicazioni di terze parti. Se in questa modalità i problemi di performance, surriscaldamento e consumo di batteria scompaiono, è quasi certo che la causa sia un’app installata. Questo permette di isolare il problema e procedere con la rimozione.

Per aiutare nell’autovalutazione, la seguente tabella riassume i principali sintomi e le azioni da intraprendere.

| Sintomo | Descrizione Tecnica | Livello di Rischio | Azioni da Intraprendere |

| Batteria si scarica rapidamente | L’app spia opera costantemente in background, usando GPS e trasmettendo dati, il che richiede un consumo energetico elevato. | Alto | Controllare le statistiche di consumo della batteria per app nelle Impostazioni. |

| Surriscaldamento anomalo | L’intensa attività di CPU e moduli di rete genera calore, anche a schermo spento. | Alto | Verificare se il calore proviene da un uso normale o se si manifesta a riposo. |

| Aumento del consumo di dati | L’esfiltrazione di file (foto, audio, video) verso un server remoto richiede un notevole traffico di rete. | Alto | Analizzare l’uso dei dati per singola app nelle Impostazioni di rete. |

| Rallentamenti e crash | Lo spyware consuma RAM e CPU, sottraendo risorse al sistema e alle altre applicazioni. | Medio | Osservare se i rallentamenti sono generalizzati e persistenti. |

| App sconosciute installate | L’app spia potrebbe essere visibile nell’elenco delle applicazioni, a volte con un nome ingannevole. | Alto | Scorrere l’elenco completo delle app e cercare nomi sospetti o icone generiche. |

| Permessi sospetti concessi | Lo spyware necessita di ampie autorizzazioni (microfono, fotocamera, posizione) per funzionare. | Alto | Controllare il gestore delle autorizzazioni e revocare i permessi non necessari. |

Sezione 3: Dove si Trovano le Applicazioni Nascoste e la Guida alla Rimozione: Dalle Soluzioni Fai-da-Te all’Intervento Professionale

Una volta confermato il sospetto di un’infezione, è fondamentale agire in modo strutturato per rimuovere la minaccia. L’approccio dovrebbe essere graduale, partendo dalle soluzioni meno invasive fino ad arrivare a quelle più drastiche per vedere dove si trovano le applicazioni nascoste.

Approccio Graduale alla Rimozione

- Passo 1: Scansione con Software di Sicurezza Affidabile: Il primo passo consiste nell’installare e avviare una scansione completa del dispositivo utilizzando un’applicazione anti-malware di un fornitore affidabile (come Malwarebytes, AVG, Kaspersky, McAfee). Molte di queste soluzioni di sicurezza sono specificamente addestrate per riconoscere le “firme” digitali di stalkerware e spyware noti e possono spesso identificarli e rimuoverli automaticamente.

- Passo 2: Rimozione Manuale in Modalità Sicura: Se la scansione non rileva nulla ma i sospetti rimangono, o se un’app sospetta è stata identificata tramite l’ispezione manuale, la rimozione manuale è il passo successivo. Riavviare il dispositivo in modalità sicura per impedire l’esecuzione dell’app malevola, quindi procedere alla sua disinstallazione forzata tramite il gestore delle applicazioni.

Dove si Trovano le Applicazioni Nascoste e Il Ripristino alle Impostazioni di Fabbrica: L’Opzione Nucleare e i Suoi Limiti

Quando i metodi precedenti falliscono, il ripristino alle impostazioni di fabbrica (factory reset) è spesso considerato la soluzione definitiva. Questa procedura cancella tutti i dati dell’utente, le app e le impostazioni, riportando il software del dispositivo al suo stato originale, come appena uscito dalla fabbrica. Sebbene sia un metodo molto efficace contro la maggior parte dei malware, è fondamentale comprenderne i limiti e non considerarlo una soluzione infallibile.

La percezione comune del ripristino di fabbrica come un “pulsante magico” in grado di risolvere ogni problema è una semplificazione pericolosa. Esistono scenari in cui questa misura drastica può rivelarsi insufficiente:

- Malware nella Partizione di Ripristino: Spyware particolarmente sofisticati sono in grado di infettare la partizione di ripristino del sistema operativo. Si tratta di una porzione nascosta della memoria del dispositivo da cui viene attinto il software per eseguire il reset. Se questa partizione è compromessa, il ripristino non farà altro che reinstallare un sistema operativo già infetto, vanificando l’intera operazione.

- Rootkit e Infezioni del Firmware: I rootkit sono una classe di malware progettata per operare al livello più profondo del sistema operativo (il kernel) o addirittura nel firmware, il software che gestisce i componenti hardware. A causa della loro natura profondamente radicata, possono sopravvivere a un ripristino di fabbrica, che agisce solo sugli strati software superiori.

- Reinfezione tramite Backup: Questo è il rischio più comune e subdolo. Se un utente esegue un backup dei propri dati mentre il dispositivo è già infetto e poi, dopo il reset, ripristina quel backup per recuperare app e impostazioni, sta involontariamente reintroducendo lo spyware nel sistema appena “pulito”.

Questo significa che la vera soluzione non è l’atto singolo del ripristino, ma un processo strategico di recupero. Una procedura di recupero sicura ed efficace dovrebbe seguire questi passaggi: eseguire il ripristino di fabbrica, ma non ripristinare automaticamente le app e le impostazioni da un backup recente. È consigliabile ripristinare solo i dati essenziali (come contatti e foto), possibilmente dopo averli scansionati su un computer sicuro. Tutte le applicazioni devono essere reinstallate manualmente dallo store ufficiale, una per una. Infine, è imperativo cambiare immediatamente le password di tutti gli account importanti (Google, Apple, email, social media, banking). Questo approccio trasforma un consiglio potenzialmente inefficace in una procedura di recupero robusta.

La tabella seguente mette a confronto i diversi metodi di rimozione per aiutare a scegliere l’approccio più adatto.

| Metodo | Efficacia | Pro | Contro |

| Scansione Antivirus | Variabile | Facile e veloce da eseguire, automatizzato. | Potrebbe non rilevare minacce nuove o sofisticate (zero-day). |

| Rimozione Manuale | Media | Permette un controllo mirato sulla rimozione di app specifiche. | Richiede una certa competenza tecnica e l’identificazione corretta dell’app. |

| Ripristino di Fabbrica | Alta | Rimuove la stragrande maggioranza delle infezioni software. | Causa la perdita di tutti i dati; non è efficace al 100% contro rootkit o infezioni della partizione di ripristino. |

| Bonifica Forense | Molto Alta | Certezza del risultato, identificazione della minaccia, report con valore legale. | Costoso, richiede l’intervento di professionisti e la consegna del dispositivo. |

Sezione 4: Quando il Fai-da-Te non Basta: La Bonifica Forense del Cellulare

In situazioni di particolare gravità, dove i metodi fai-da-te non sono sufficienti o quando sono in gioco la sicurezza personale, contenziosi legali o interessi aziendali, è necessario rivolgersi a un servizio professionale di bonifica del cellulare.

Questa procedura, nota in ambito tecnico come TSCM (Technical Surveillance Counter-Measures), è molto più di una semplice “pulizia” del dispositivo. Si tratta di un’analisi forense approfondita, condotta da esperti di sicurezza informatica, volta a individuare, identificare e rimuovere qualsiasi forma di sorveglianza illecita. Le procedure coinvolte includono un esame meticoloso dei file di sistema, dei log di connessione, dei processi in esecuzione e della memoria del dispositivo, alla ricerca di anomalie e tracce lasciate da software spia, anche quelli progettati per eludere i comuni antivirus. In casi estremi, l’analisi può estendersi anche alla ricerca di microspie hardware, sebbene questa sia una minaccia meno comune sui moderni smartphone integrati.

L’intervento di professionisti è fortemente consigliato in scenari specifici:

- Stalking e Minacce alla Sicurezza Personale: Quando una persona ha fondati motivi di temere per la propria incolumità fisica o psicologica a causa di stalking o molestie.

- Contenziosi Legali: In contesti come cause di divorzio, dispute per l’affidamento dei figli o controversie di lavoro, una perizia forense può fornire prove cruciali con valore legale da presentare in tribunale.

- Spionaggio Aziendale e Industriale: Per le aziende, la protezione di segreti commerciali, dati finanziari, proprietà intellettuale e comunicazioni strategiche è vitale. Una bonifica periodica dei dispositivi dei dirigenti può essere una misura di sicurezza essenziale.

- Utenti ad Alto Profilo: Figure come politici, giornalisti, attivisti per i diritti umani e dirigenti d’azienda sono spesso bersagli di alto valore per lo spionaggio. Per loro, la sicurezza delle comunicazioni è una priorità assoluta.

Il risultato di una bonifica professionale non è solo un telefono “pulito”, ma anche una relazione tecnica ufficiale. Questo documento dettaglia le operazioni svolte, le metodologie utilizzate e i risultati dell’analisi, certificando la presenza o l’assenza di software di sorveglianza. Tale relazione ha pieno valore legale e può essere utilizzata come prova in un procedimento giudiziario.

Sezione 5: Il Quadro Normativo in Italia: Legalità, Privacy e Conseguenze

L’utilizzo di un’app spia per monitorare un’altra persona a sua insaputa non è una semplice violazione della fiducia: in Italia, è un reato. La legislazione italiana tutela con forza la privacy e la segretezza delle comunicazioni, prevedendo sanzioni penali severe per chi installa e utilizza software di spionaggio senza il consenso dell’interessato. Le fattispecie di reato più comunemente applicabili includono l’accesso abusivo a un sistema informatico o telematico (art. 615-ter c.p.) e l’installazione di apparecchiature atte a intercettare, impedire o interrompere comunicazioni (art. 617-bis c.p.). L’illegalità di tale pratica è riconosciuta a livello internazionale, con pene che in alcuni paesi possono arrivare a diversi anni di reclusione.

L’Autorità Garante per la Protezione dei Dati Personali ha più volte manifestato una forte preoccupazione riguardo alla diffusione di questi strumenti. Con un chiaro riferimento al caso Exodus, il Garante ha messo in guardia sul rischio concreto che i “captatori informatici”, anche quelli utilizzati per scopi legittimi di indagine, possano degenerare in “pericolosi strumenti di sorveglianza massiva” se non sono soggetti a controlli rigorosi e a una regolamentazione ferrea. L’Autorità ha quindi sollecitato il legislatore a introdurre maggiori garanzie per l’uso di questi software, al fine di bilanciare le esigenze investigative con la tutela dei diritti fondamentali alla privacy e alla segretezza delle comunicazioni dei cittadini.

Esiste una percepibile “zona grigia” legale ed etica che riguarda il controllo parentale. La legge consente a un genitore o a un tutore legale di monitorare un figlio minorenne, ma questo diritto non è assoluto. Il suo scopo deve essere unicamente la protezione del minore dai pericoli del web e del mondo esterno. Il controllo deve essere proporzionato all’età e al grado di maturità del figlio e non deve trasformarsi in una sorveglianza oppressiva e totale, che annulla ogni spazio di privacy, specialmente nel caso di adolescenti. Il dialogo e l’educazione alla sicurezza digitale dovrebbero sempre prevalere su un monitoraggio puramente tecnologico e segreto.

Molte app spia vengono commercializzate sfruttando proprio questa ambiguità, presentandosi come strumenti di controllo parentale quando in realtà sono progettate per lo spionaggio. La tabella seguente chiarisce le differenze fondamentali tra un comportamento protettivo e legale e uno persecutorio e illegale.

| Caratteristica | Controllo Parentale (Legittimo) | Stalkerware (Illegale) |

| Consenso | Consenso del genitore/tutore; spesso il minore è informato. | Nessun consenso della vittima. |

| Visibilità dell’App | L’applicazione è visibile sul dispositivo, non è nascosta. | L’applicazione è progettata per essere nascosta e operare segretamente. |

| Scopo Primario | Protezione da pericoli online, localizzazione per sicurezza. | Controllo, spionaggio, abuso, raccolta di informazioni private. |

| Base Legale | Esercizio della responsabilità genitoriale (tutela legale del minore). | Violazione della privacy, accesso abusivo a sistema informatico (reato penale). |

| Implicazioni Etiche | Educazione alla sicurezza, costruzione di un dialogo, fiducia. | Distruzione della fiducia, abuso psicologico, controllo coercitivo. |

Conclusione su Dove si Trovano le Applicazioni Nascoste: Adottare una Mentalità “Zero Trust” per la Sicurezza Mobile

La protezione da applicazioni nascoste e software spia non dipende dall’installazione di un singolo prodotto, ma dall’adozione di una mentalità di sicurezza proattiva e continua. In un panorama di minacce in costante evoluzione, l’approccio più efficace è quello “Zero Trust”: non fidarsi per impostazione predefinita e verificare sempre. La conoscenza dei rischi e delle strategie di difesa è la prima e più potente arma a disposizione di ogni utente.

Per ridurre drasticamente la superficie di attacco e proteggere la propria privacy, è essenziale integrare nella propria routine digitale una serie di buone pratiche e sapere dove si trovano le applicazioni nascoste:

- Igiene Digitale di Base: Utilizzare sempre codici di sblocco forti (biometrici o password alfanumeriche complesse) e non lasciare mai il proprio smartphone incustodito e sbloccato, nemmeno per pochi istanti.

- Gestione del Software: Mantenere il sistema operativo e tutte le applicazioni costantemente aggiornati è fondamentale, poiché gli aggiornamenti spesso contengono patch che chiudono vulnerabilità di sicurezza note. Scaricare applicazioni esclusivamente dagli store ufficiali (Google Play Store, Apple App Store), pur essendo consapevoli che non si tratta di una garanzia assoluta di sicurezza. È inoltre buona norma rivedere periodicamente l’elenco delle app installate e le autorizzazioni concesse, revocando quelle non strettamente necessarie.

- Sicurezza delle Connessioni: Abilitare l’autenticazione a due fattori (MFA) su tutti gli account critici (email, social media, banking) aggiunge un livello di protezione essenziale. Mantenere un sano scetticismo verso link e allegati ricevuti tramite email o messaggi inaspettati. Infine, quando ci si connette a reti Wi-Fi pubbliche e non protette, utilizzare sempre una VPN (Virtual Private Network) per crittografare il traffico dati e proteggerlo da intercettazioni.

In definitiva, la sicurezza digitale è un processo attivo. Applicando le conoscenze acquisite, ogni utente può riprendere il controllo del proprio dispositivo, trasformandolo da potenziale vulnerabilità a fortezza digitale, e proteggere così non solo i propri dati, ma il proprio diritto fondamentale alla privacy.