OSINT. Il primo passaggio in un attacco informatico mirato – o in un test di penetrazione o un’attività del red team – è raccogliere informazioni sul target.

Contenuto

- OSINT. Il primo passaggio in un attacco informatico mirato – o in un test di penetrazione o un’attività del red team – è raccogliere informazioni sul target.

- A cosa serve OSINT?

- Raccogliere OSINT su te stesso o sulla tua attività è anche un ottimo modo per capire quali informazioni stai offrendo ai potenziali aggressori.

- Cos’è Framework?

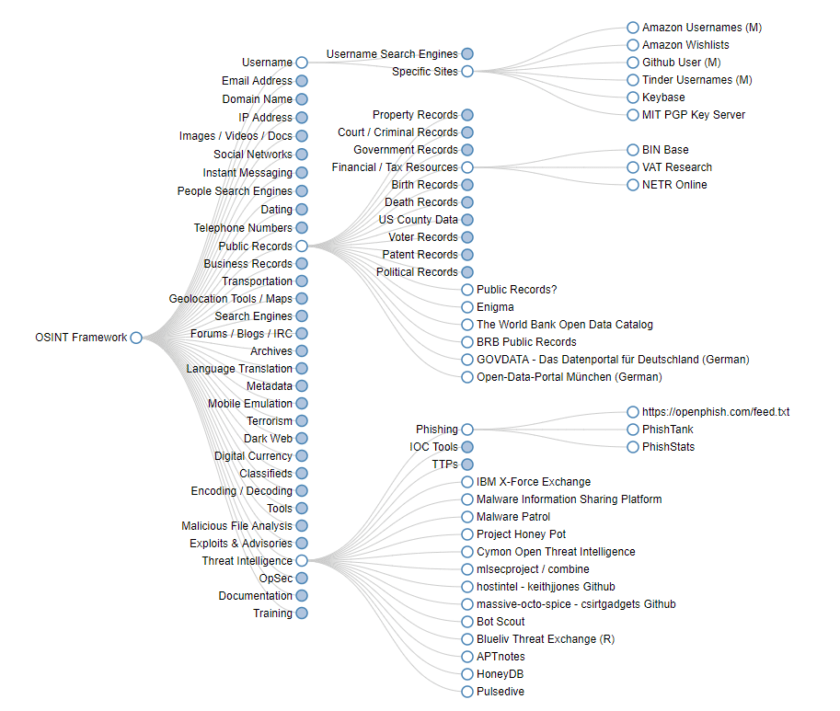

- Un ottimo punto di partenza è OSINT Framework messo insieme da Justin Nordine . Il framework fornisce collegamenti a un’ampia raccolta di risorse per una vasta gamma di attività, dalla raccolta di indirizzi e-mail alla ricerca sui social media o sul dark web.

- Altri strumenti, tecniche e risorse per l’Open Source Intelligence

- Tenere traccia delle cose su Twitter, tuttavia, può essere difficile. Fortunatamente, esiste anche uno strumento OSINT per questo, chiamato Twint.

- Conclusione

- Autore

Osint. Sebbene ci siano modi e mezzi per farlo di nascosto, la raccolta di informazioni di solito inizia con l’estrazione di informazioni da fonti pubbliche, note collettivamente come intelligence open source o OSINT.

C’è una tale ricchezza di informazioni OSINT legalmente collezionabili ora disponibili grazie ai social media e alla prevalenza di attività online che questo potrebbe essere tutto ciò che è necessario per fornire a un utente malintenzionato tutto ciò di cui ha bisogno per investigare con successo su un organizzazione o un individuo.

In questo post, ti spiegheremo cosa è OSINT e come puoi imparare a utilizzare gli strumenti OSINT per comprendere meglio il suo utilizzo.

Cos’è OSINT?

Se hai sentito il nome ma ti stai chiedendo cosa significhi, OSINT sta per open source intelligence, che si riferisce a qualsiasi informazione che può essere legalmente raccolta da fonti pubbliche gratuite su un individuo o un’organizzazione.

In pratica, ciò tende a significare informazioni trovate su Internet, ma tecnicamente qualsiasi informazione pubblica rientra nella categoria di OSINT.

Sia che si tratti di libri o rapporti in una biblioteca pubblica, articoli in un giornale o dichiarazioni in un comunicato stampa.

OSINT include anche informazioni che possono essere cercate anche in diversi tipi di media. Anche se in genere pensiamo che sia basato su testo, le informazioni contenute in immagini , video, webinar, discorsi pubblici e conferenze rientrano tutte nel termine.

A cosa serve OSINT?

Raccogliendo fonti di informazioni disponibili pubblicamente su un particolare obiettivo, un aggressore – o un penetration tester – può profilare una potenziale vittima per comprenderne meglio le caratteristiche e restringere l’area di ricerca per possibili vulnerabilità.

Senza coinvolgere attivamente il target, l’attaccante può utilizzare l’intelligence prodotta per costruire un modello di minaccia e sviluppare un piano di attacco.

Gli attacchi informatici mirati , come gli attacchi militari, iniziano con la ricognizione e la prima fase della ricognizione digitale è l’acquisizione passiva di informazioni senza allertare l’obiettivo.

Raccogliere OSINT su te stesso o sulla tua attività è anche un ottimo modo per capire quali informazioni stai offrendo ai potenziali aggressori.

Una volta che sei consapevole del tipo di informazioni che possono essere raccolte su di te da fonti pubbliche, puoi utilizzarle per aiutare te o il tuo team di sicurezza a sviluppare strategie difensive migliori.

Quali vulnerabilità espongono le tue informazioni pubbliche?

Cosa può imparare un utente malintenzionato che potrebbe sfruttare in un attacco di ingegneria sociale o phishing?

Cos’è Framework?

Raccogliere informazioni da una vasta gamma di fonti (come operano i servizi segreti) è un lavoro che richiede tempo, ma ci sono molti strumenti per rendere più semplice la raccolta di informazioni.

Anche se potresti aver sentito parlare di strumenti come Shodan e port scanner come Nmap e Zenmap, l’intera gamma di strumenti è vasta.

Fortunatamente, gli stessi ricercatori di sicurezza hanno iniziato a documentare gli strumenti disponibili.

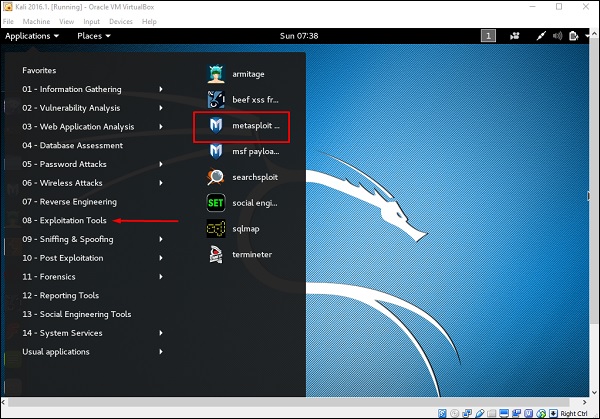

In molti articoli sugli strumenti OSINT vedrai riferimenti a uno o due pacchetti inclusi nella distribuzione dei test di penetrazione di Kali Linux, come Harvester o Maltego.

Ma per una panoramica completa degli strumenti OSINT disponibili per Kali, controlla l’ elenco degli strumenti di Kali pagina , che fornisce sia una panoramica degli strumenti sia esempi di come utilizzarli.

Tra i molti strumenti utili che troverai qui per la raccolta di informazioni open source ci sono i preferiti dai ricercatori come Nmap e Recon-ng.

Lo strumento Nmap consente di specificare un indirizzo IP, ad esempio, e determinare quali host sono disponibili, quali servizi offrono questi host, i sistemi operativi che eseguono, quali firewall sono in uso e molti altri dettagli.

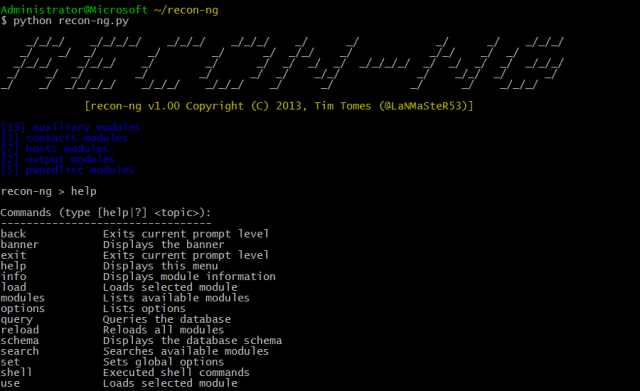

Recon-Ng è uno strumento scritto in Python da Tim Tomes per la ricognizione web.

Puoi usarlo per fare cose come enumerare i sottodomini per un dato dominio.

Ma ci sono dozzine di moduli che ti permettono di agganciarti a cose come il motore di ricerca Internet Shodan, Github, Jigsaw, Virustotal e altri, una volta aggiunta l’API appropriata chiavi.

I moduli sono classificati in gruppi come i moduli Ricognizione, Reporting e Discovery.

Altri strumenti, tecniche e risorse per l’Open Source Intelligence

Uno degli strumenti più ovvi da utilizzare nella raccolta di informazioni è, ovviamente, i motori di ricerca web come Google, Bing e così via.

In effetti, ci sono dozzine di motori di ricerca e alcuni potrebbero restituire risultati migliori di altri per un particolare tipo di query.

Il problema è, quindi, come puoi interrogare questi tanti motori in modo efficiente?

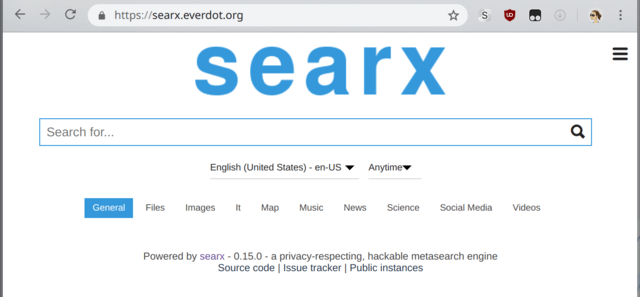

Un ottimo strumento che risolve questo problema e rende più efficaci le query web è Searx .

Searx è un metasearch che ti permette di raccogliere in modo anonimo e simultaneo i risultati di più di 70 servizi di ricerca. Searx è gratuito e puoi persino ospitare la tua istanza per la massima privacy.

Gli utenti non vengono tracciati né profilati ed i cookie sono disabilitati per impostazione predefinita. Searx può essere utilizzato anche su Tor per l’anonimato online .

Molte istanze pubbliche di Searx sono disponibili anche per coloro che non vogliono o non hanno bisogno di ospitare la propria istanza. Vedere il wiki di Searx per un elenco.

Ci sono molte persone che lavorano su nuovi strumenti per OSINT tutto il tempo e un ottimo posto per stare al passo con loro e qualsiasi altra cosa nel mondo della sicurezza informatica è, ovviamente, seguire le persone su Twitter.

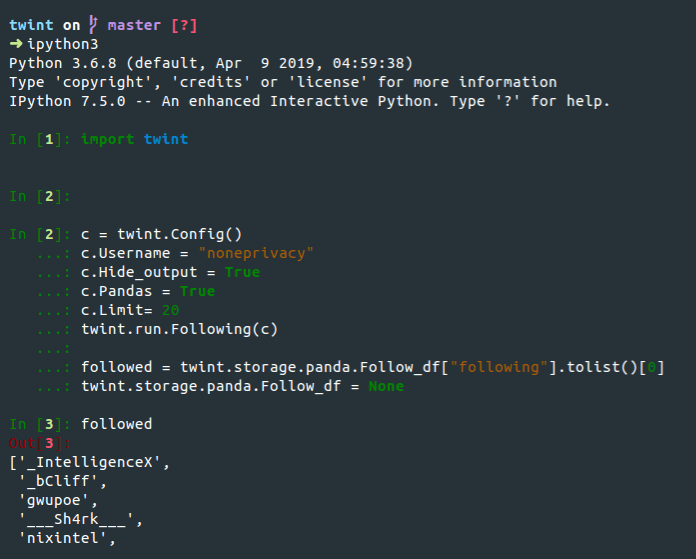

Tenere traccia delle cose su Twitter, tuttavia, può essere difficile. Fortunatamente, esiste anche uno strumento OSINT per questo, chiamato Twint.

Twint è uno strumento di demolizione di Twitter scritto in Python che semplifica la raccolta e la ricerca anonima di informazioni senza doversi registrare al servizio stesso o utilizzare una chiave API come si farebbe con uno strumento come Recon-ng.

Con Twint, non è necessaria alcuna autenticazione o API.

Basta installare lo strumento e iniziare a cercare.

Puoi cercare per utente, geolocalizzazione e intervallo di tempo, tra le altre possibilità. Ecco solo alcune delle opzioni di Twint, ma sono disponibili anche molte altre.

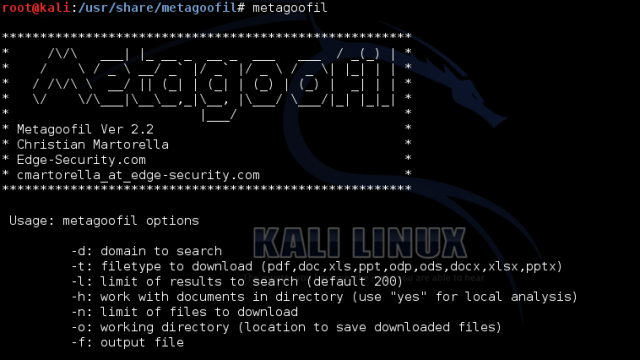

Un altro ottimo strumento che puoi utilizzare per raccogliere informazioni pubbliche è Metagoofil.

Questo strumento utilizza il motore di ricerca Google per recuperare file PDF pubblici, documenti Word, PowerPoint ed Excel da un determinato dominio.

Può quindi estrarre autonomamente i metadati da questi documenti per produrre un report che elenca informazioni come nomi utente, versioni software, server e nomi di macchine.

Conclusione

In questo post abbiamo trattato l’idea di base di OSINT e perché è utile.

Abbiamo esaminato un paio di ottimi posti in cui puoi scoprire molti strumenti OSINT per aiutarti praticamente con qualsiasi tipo di raccolta di informazioni che devi fare.

Ti abbiamo anche dato un assaggio di alcuni strumenti individuali e mostrato come puoi metterti subito al lavoro.

Per chiunque sia coinvolto nella sicurezza informatica, capire come raccogliere intelligence open source è un’abilità vitale .

Che tu stia difendendo una rete aziendale o testandola per i punti deboli, più comprendi la sua impronta digitale, meglio sarai in grado di vederla dal punto di vista di un aggressore.

Armato di questa conoscenza, puoi quindi continuare a sviluppare strategie difensive migliori.