Contenuto

Telefoni criptati. Negli ultimi anni, la ‘ndrangheta, una delle più potenti organizzazioni criminali al mondo, ha adottato nuovi metodi per nascondere le proprie comunicazioni. Questa evoluzione è stata guidata dalla necessità di rimanere un passo avanti alle forze dell’ordine, sempre più sofisticate nelle loro tecniche di intercettazione. L’ultima frontiera di questa evoluzione tecnologica sono i telefoni criptati, dispositivi che promettono comunicazioni sicure e inviolabili. Ma cosa sono esattamente i telefoni criptati? Perché i criminali li ritengono così sicuri? E come stanno rispondendo le forze dell’ordine a questa nuova sfida?

L’Operazione Gentleman 2

L’indagine Gentleman 2, condotta dalla Direzione distrettuale antimafia di Catanzaro, guidata dal procuratore Nicola Gratteri, ha rivelato nuovi dettagli sul funzionamento della ‘ndrangheta. Questa operazione, che ha portato alla luce diversi episodi inquietanti, ha offerto un quadro di insieme su alcuni aspetti specifici dell’organizzazione della ‘ndrangheta. Tra questi, un elemento che ha attirato particolare attenzione è l’uso di criptofonini da parte delle organizzazioni criminali. Questi dispositivi, che rappresentano l’ultima frontiera della comunicazione sicura, sono diventati uno strumento fondamentale per garantire la sicurezza delle comunicazioni tra i membri dell’organizzazione.

I Telefoni criptati: Un Nuovo Strumento per i Criminali

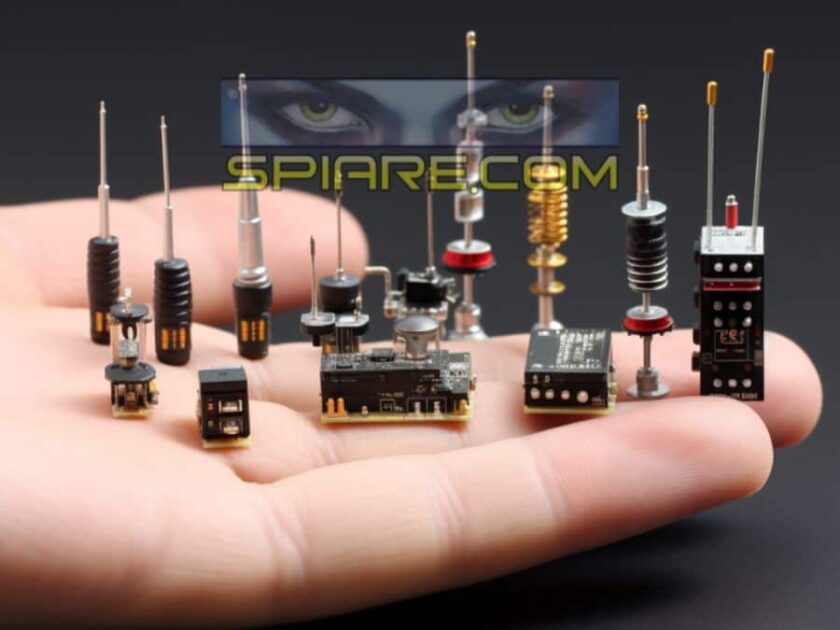

I telefoni criptati sono smartphone legali che, grazie alla loro specificità tecnica ed innovativa, non sono intercettabili. Questi dispositivi utilizzano metodi di crittografia inviolabili per proteggere tutti i sistemi di comunicazione, rendendoli impermeabili a qualsiasi strumento di intercettazione tradizionale. Attraverso il loro utilizzo, è possibile veicolare qualsiasi tipo di contenuto, azzerando il rischio di ascolto e consentendo illecite trattative “a distanza”. Questa caratteristica ha reso i criptofonini particolarmente attraenti per le organizzazioni criminali, che vedono in questi dispositivi un modo per mantenere le loro operazioni al sicuro dagli occhi indiscreti delle forze dell’ordine.

Come Funzionano i Telefoni criptati

I telefoni criptati utilizzano reti peer-to-peer, un sistema in cui ogni utente connesso ad una rete può fungere sia da client che da server. Questo significa che ogni utente può ricevere ed avviare uno scambio di dati, permettendo a chiunque di completare il download di uno o più file contemporaneamente. Inoltre, le comunicazioni degli utenti non vengono salvate sui server, garantendo un ulteriore livello di sicurezza. I backup dei dati, come gli elenchi di contatti, possono essere criptati e memorizzati in luoghi sicuri. Inoltre, questi telefoni possono funzionare anche senza una SIM, utilizzando esclusivamente una rete Wi-Fi, rendendo ancora più difficile la loro intercettazione.

La Sicurezza dei Telefoni criptati

I telefoni criptati sono progettati per resistere a vari tipi di attacchi, compresi quelli realizzati con strumenti come l’IMSI Catcher, un dispositivo di intercettazione telefonica utilizzato per captare il traffico di telefonia mobile e tenere traccia dei dati sulla posizione degli utenti di telefonia mobile. Questi telefoni utilizzano livelli di crittografia elevati e sistemi di wiping, o autocancellazione di tutti i dati dell’app in caso di tentata manomissione, per garantire la sicurezza delle comunicazioni. Questa combinazione di tecnologie rende i criptofonini una sorta di fortezza digitale, apparentemente impenetrabile dalle forze dell’ordine.

La Sfida delle Forze dell’Ordine

Nonostante la sicurezza apparentemente impenetrabile dei criptofonini, le forze dell’ordine non sono rimaste con le mani in mano. Le autorità francesi e olandesi, in particolare, sono riuscite a “bucare” i sistemi Encrochat e SkyEcc, ampiamente utilizzati dalle organizzazioni criminali in tutto il mondo. Questo successo ha permesso alle forze dell’ordine di accedere a una quantità di dati precedentemente inaccessibili, aprendo una nuova frontiera nelle indagini sulla criminalità organizzata. Questo dimostra che, nonostante le sfide poste dalla continua evoluzione tecnologica, le forze dell’ordine sono in grado di adattarsi e rispondere efficacemente.

Conclusione

L’uso dei criptofonini da parte della ‘ndrangheta evidenzia l’evoluzione della criminalità organizzata nell’era digitale. Questi dispositivi, con la loro promessa di comunicazioni sicure e inviolabili, rappresentano una nuova sfida per le forze dell’ordine. Tuttavia, come dimostrato dall’Operazione Gentleman 2 e dai successi delle autorità francesi e olandesi, le forze dell’ordine continuano a sviluppare nuovi metodi per contrastare queste nuove sfide. Mentre la tecnologia continua a evolvere, lo stesso vale per la lotta contro la criminalità organizzata.